Вредоносное ПО

Android Banker выходит в социальные сети

Во время регулярного поиска вредоносных программ наши исследователи обнаружили интересное вредоносное приложение для Android, которое выдавало себя за онлайн-приложение авторитетного российского банка Сбербанк, который является крупнейшим банком в России и Восточной Европе.

В прошлом предпринимались различные попытки атаковать Сбербанк России, и из-за повсеместного распространения мобильных устройств разработчики вредоносного ПО также пытались атаковать клиентов Сбербанка на своих мобильных устройствах. Глядя на образец, который мы недавно видели в наших каналах вредоносных программ, кажется, что это еще одна попытка нацелиться на пользователей банка уникальным способом.

Обзор:

Вредоносное ПО маскируется под банковское приложение для крупнейшего российского банка Сбербанка. Внешний вид вредоносного приложения был аналогичен оригинальному приложению. Он отображает экран входа в систему, аналогичный исходному приложению, и крадет учетные данные пользователя, как только жертва пытается пройти аутентификацию. Как только учетные данные получены, приложение показывает жертве страницу с указанием технической неисправности и завершает работу. Вредоносное ПО запрашивает права администратора при установке, что, если оно разрешено, может привести к разрушительным последствиям для устройства жертвы.

Как только учетные данные получены, приложение показывает жертве страницу с указанием технической неисправности и завершает работу. Вредоносное ПО запрашивает права администратора при установке, что, если оно разрешено, может привести к разрушительным последствиям для устройства жертвы.

Он также может перехватывать SMS-сообщения и входящие звонки, что может стать шагом в преодолении решений OTP (одноразовый пароль), реализованных банком. Кроме того, эта вредоносная программа также содержит модули для проверки учетных данных нескольких других известных приложений.

Техническое объяснение:

Приложение позиционирует себя как онлайн-приложение Сбербанка для Android и при установке запрашивает права администратора, как показано на скриншоте ниже:

Поддельное приложение и его разрешения |

После активации оно отображает экран входа в систему, похожий на исходное приложение, и может легко соблазнить жертв ввести свои банковские учетные данные.

Мы пытались установить оригинальное онлайн-приложение Сбербанка для Android из Google Play Store, но определить разницу между оригинальным и поддельным приложением было сложно. Обратите внимание, что онлайн-приложение Сбербанка, найденное в магазине Google Play, не является вредоносным. Снимок экрана ниже показывает оба приложения на телефоне:

Оригинал против поддельного банковского приложения |

Одной из уникальных особенностей этой вредоносной программы является наложение себя на оригинальное онлайн-приложение Сбербанка. Даже если жертва попытается получить доступ к исходному приложению, вредоносное ПО принудительно представит жертве свой собственный фальшивый экран входа в систему. Как только пользователь вводит свои данные для входа, они отправляются на сервер Command & Control (C&C). Учетные данные, отправляемые на C&C, можно увидеть на снимке экрана ниже:

Учетные данные отправлены на C&C |

Как только цель вредоносной программы по краже учетных данных достигнута, она отображает экран с извинениями за техническую ошибку и закрывается. Экран ошибки выглядит следующим образом:

Экран ошибки выглядит следующим образом:

Страница ошибки после входа в систему |

Но на этом вредоносное ПО не останавливается. Он также регистрирует несколько служб и широковещательных приемников, которые должны оставаться постоянными. Ниже приведены основные функциональные возможности этой вредоносной программы:

- Отправка SMS-сообщений,

- Перехват SMS-сообщений

- Функция вызова

- Перехват вызова

- Ориентация на другие известные приложения через оверлейные экраны

Отправка SMS-сообщений:

Вредоносная программа предназначена для приема команд от C&C-сервера, что позволяет разработчику вредоносной программы отправлять SMS-сообщения с зараженного устройства на любой номер. На следующем снимке экрана показано, как реализована эта функция:

Функция отправки SMS |

В приведенном выше фрагменте кода «paramString1» и «paramString2» были номером телефона и текстовым сообщением, отправленным C&C-сервером, соответственно. Злоумышленник имеет право отправить любое сообщение на любой номер.

Злоумышленник имеет право отправить любое сообщение на любой номер.

Перехват SMS-сообщений:

Вредоносная программа перехватывает SMS-сообщения, собирает детали SMS в файл и запускает службу Android, отвечающую за отправку файла на удаленный C&C-сервер.

На следующем снимке экрана показана логика, реализованная для этой функции:

Фрагмент кода перехвата СМС |

Мы также заметили, что C&C-сервер в ответ указал места, куда следует отправить перехваченные SMS-данные. Вредоносное ПО было разработано для работы с компонентом веб-просмотра Android, что позволяет ему извлекать JavaScript из ответа C&C-сервера и действовать соответствующим образом.

На снимке экрана ниже показано местоположение, полученное от C&C сервера:

Адрес для отправки SMS с подробностями |

На приведенном ниже снимке экрана показаны данные SMS, отправленные на удаленный C&C-сервер.

Детали SMS в HTTP-запросе |

Функция вызова:

Эта вредоносная программа также способна звонить на любой номер, который хотел злоумышленник. Это может стоить жертве в зависимости от количества звонков и типа звонков (премиум-номера, международные и т. д.), совершаемых вредоносным приложением. Функциональность была встроена в класс под названием «MeSystem». Этот класс отвечал за извлечение номеров из ответа C&C-сервера и выполнение вызовов на эти номера. На скриншоте ниже ‘str’ — это строка, полученная от C&C.

Функция вызова |

Перехват звонков:

Вредоносное приложение также реализовало функцию перехвата звонков. В настоящее время мы обнаружили, что он собирает информацию только о телефонных номерах входящих звонков и продолжительности звонка. Звонки не записывались.

Звонки не записывались.

Снимок экрана ниже был сделан, когда на устройство поступил вызов, и вредоносное ПО отправило данные на C&C-сервер.

Детали вызова в HTTP-запросе |

Оверлей Функциональность:

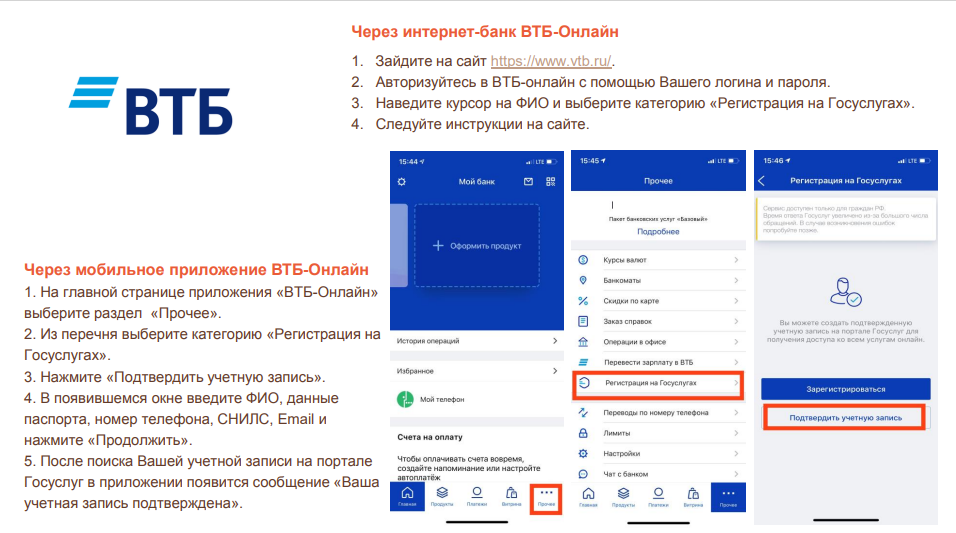

Помимо приложения Сбербанка, это вредоносное ПО также было разработано для следующих трех приложений:

-WhatsApp.

-Приложение Google Play Store.

— Приложение ВТБ 24 Банк.

Список целевых приложений был отправлен удаленным командным сервером и хранится приложением локально, как показано ниже:

URL-адреса для поддельных экранов входа в систему |

Поле «имя» оправдывает имена пакетов приложения, так что всякий раз, когда открывается любое приложение из вышеупомянутого списка, вредоносное ПО обнаруживает его и накладывает поддельный экран входа в систему в соответствии с URL-адресом, указанным для соответствующего имени пакета.

Поддельные страницы входа, полученные с этих URL-адресов, имеют то же представление, что и исходные. Как только пользователь вводит свои учетные данные, они отправляются на C&C сервер, и реализуется та же функциональность отображения технической ошибки.

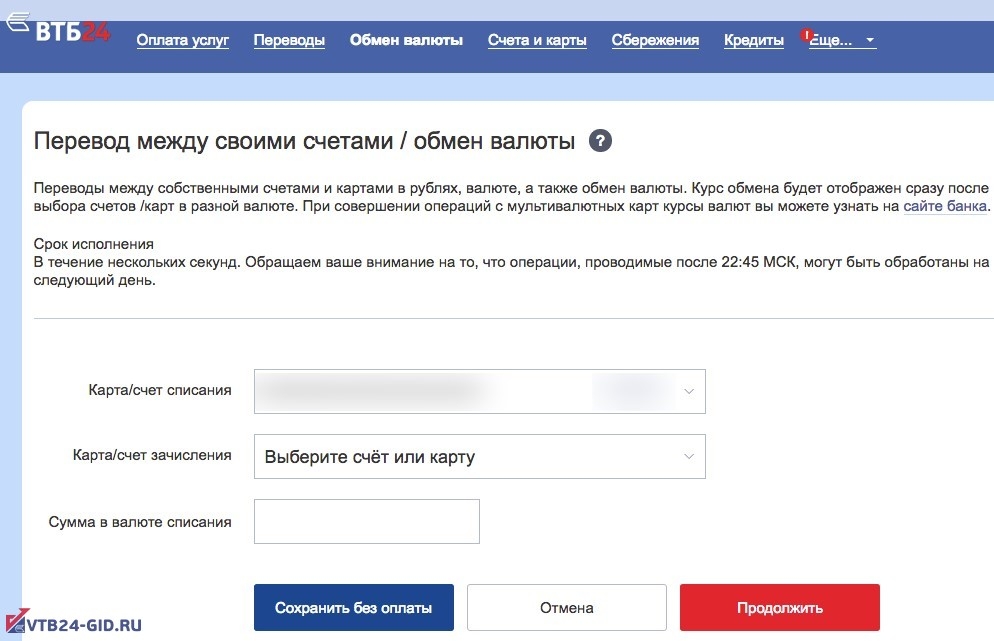

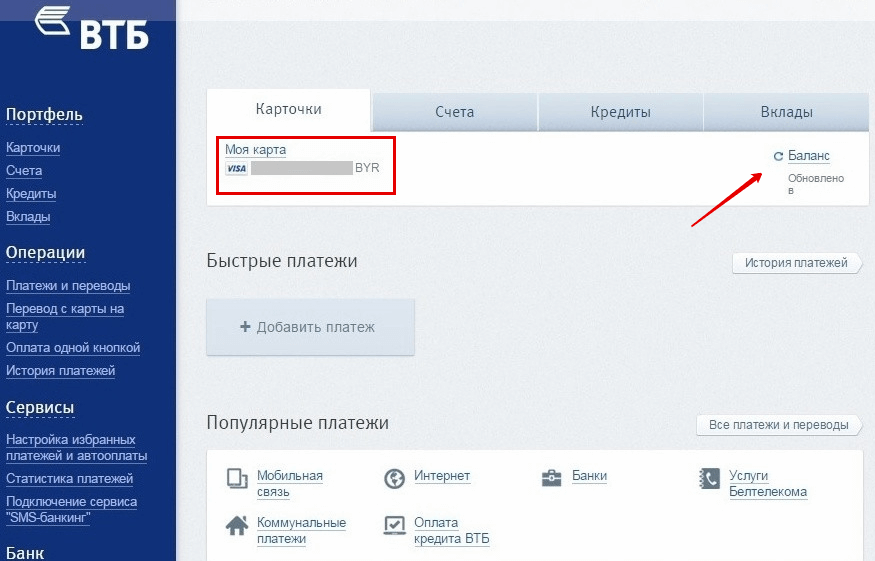

На следующих снимках экрана показана поддельная страница входа в приложение онлайн-банкинга ВТБ-24 и учетные данные, отправленные на C&C:

Поддельный логин для банка ВТ |

У разработчиков вредоносного ПО появилась новая тенденция нацеливаться на жертву с помощью функций безопасности приложения. В предыдущем блоге мы видели, как злоумышленники использовали поддельную тему приложения безопасности. В случае с WhatsApp разработчики вредоносного ПО пытались заманить жертв, используя поддельное сообщение для недавно реализованной функции шифрования.

При открытии исходного приложения WhatsApp вредоносная программа отображает наложенный экран, полученный с соответствующего URL-адреса, предоставленного C&C-сервером. Первоначально он отображал сообщение о том, что WhatsApp требуется аутентификация и платежная информация для недавно реализованной функции шифрования .

Первоначально он отображал сообщение о том, что WhatsApp требуется аутентификация и платежная информация для недавно реализованной функции шифрования .

Как только жертва продолжает работу, вредоносное ПО запрашивает необходимые данные и передает их на C&C-сервер.

На следующем снимке экрана показана эта функция:

Поддельный WhatsApp |

Постоянство:

Кроме того, у вредоносной программы есть очень умный подход, чтобы оставаться стойким. Он регистрирует широковещательный приемник, который срабатывает всякий раз, когда жертва пытается удалить права администратора вредоносного приложения, блокируя устройство Android на несколько секунд. В результате это вредоносное приложение невозможно удалить, отозвав права администратора. Снимок экрана ниже показывает эту функцию в действии:

Функция блокировки |

У жертвы остается единственный вариант — сбросить устройство до заводских настроек. Это снова приведет к большей потере данных для жертвы.

Это снова приведет к большей потере данных для жертвы.

Вывод:

Ориентация на клиентов банка с помощью поддельных банковских приложений — самый простой способ и самый успешный вектор для злоумышленников. Это вредоносное ПО объединяет несколько вредоносных функций в одном приложении и в полной мере использует преимущества успешного заражения. Злоумышленник может контролировать список законных приложений, на которые он нацелен, с помощью команд C&C, заставляя вредоносное приложение отображать наложенный экран, подавляющий легитимное приложение, и красть конфиденциальную информацию пользователя.

Недавно был обновлен сертификат этого вредоносного приложения, также недавно был зарегистрирован домен C&C-сервера. Zscaler ThreatLabZ продолжит отслеживать будущие действия этого семейства вредоносных программ и обеспечивать надлежащее обеспечение безопасности.

Привилегия личного овердрафта | Mekong Bank

ПРИВИЛЕГИРОВАННАЯ УСЛУГА ПЕРСОНАЛЬНОГО ОВЕРДРАФТА ОПИСАНИЕ

Политика Банка заключается в соблюдении применимых законов и правил, а также в ведении бизнеса в соответствии с применимыми стандартами безопасности и надежности.

Наша обычная плата за недостаточность средств или овердрафт в размере 36,00 долларов США* будет применяться к каждому элементу, который может создать овердрафт на вашем счете. В случае перерасхода средств на вашем счете и сохранения отрицательного баланса в течение семи последовательных календарных дней с вас будет взиматься «Плата за непрерывный овердрафт» в размере 36,00 долларов США*. После этого, если на вашем счете по-прежнему будет отрицательный баланс, «Периодическая комиссия за овердрафт» в размере 15 долларов США* будет начисляться каждый седьмой календарный день подряд. Недостаточный баланс средств (овердрафт/отрицательный) может возникнуть в результате: чеков, снятия средств в банкомате, транзакций по дебетовым картам, предварительно авторизованных автоматических дебетов, переводов по телефону или других электронных переводов, платежей, санкционированных вами, неоплаченного возврата предметов, депонированных вами. , взимание платы за банковские услуги или сдача на хранение предметов, которые в соответствии с Политикой доступности денежных средств Банка рассматриваются как еще не «доступные» или окончательно не оплаченные. Это может привести к более чем одной плате за овердрафт, взимаемой со счета в день. Мы не обещаем оплачивать ваши овердрафты, и не все счета подходят. Лимит овердрафта может быть доступен не для всех транзакций, и некоторые ограничения все же применяются.

Это может привести к более чем одной плате за овердрафт, взимаемой со счета в день. Мы не обещаем оплачивать ваши овердрафты, и не все счета подходят. Лимит овердрафта может быть доступен не для всех транзакций, и некоторые ограничения все же применяются.

Мы не обязаны оплачивать какой-либо предмет, представленный к оплате, если на вашем счете недостаточно собранных средств. Вместо того, чтобы автоматически возвращать любые неоплаченные или недостающие средства, которые у вас могут быть, если ваша соответствующая учетная запись (в основном используемая для личных и домашних целей) была открыта в течение как минимум 30 дней и после этого вы поддерживаете свою учетную запись в хорошем состоянии, что включает в себя по крайней мере: A) Продолжать вносить депозиты в соответствии с вашей прошлой практикой и вносить на свой счет не менее 300 долларов США или более в течение каждого 30-дневного периода; Б) у вас нет просрочек по кредитным обязательствам перед банком; C) Ваша учетная запись не является предметом какого-либо юридического или административного распоряжения или сбора, мы рассмотрим — в качестве дискреционной любезности или услуги**, а не вашего права или обязательства с нашей стороны — одобрение ваших разумных овердрафтов. Эта дискреционная услуга** будет ограничена овердрафтом (отрицательным) балансом в размере 800 долларов США для соответствующих личных расчетных счетов. Сборы, взимаемые за покрытие овердрафта, а также сумма овердрафта будут вычтены из любого раскрываемого лимита права на овердрафт.

Эта дискреционная услуга** будет ограничена овердрафтом (отрицательным) балансом в размере 800 долларов США для соответствующих личных расчетных счетов. Сборы, взимаемые за покрытие овердрафта, а также сумма овердрафта будут вычтены из любого раскрываемого лимита права на овердрафт.

Мы можем отказать вам в выплате овердрафта в любое время, даже если ваша учетная запись находится в хорошем состоянии, и даже если мы ранее выплачивали вам овердрафт. Вы будете уведомлены по почте о любых выплаченных или возвращенных товарах с недостаточным количеством средств; однако мы не обязаны уведомлять вас перед оплатой или возвратом какого-либо товара. Сумма любых овердрафтов плюс наши недостаточные средства и/или сборы за овердрафт, которые вы нам должны, подлежат оплате по требованию. Если имеется овердрафт, оплаченный нами по счету с более чем одним владельцем на карточке подписи, каждый владелец и агент, если применимо, оформляющий/представляющий пункт, создающий овердрафт, несут солидарную ответственность за такие овердрафты плюс наша недостаточная средства и/или сбор(ы) за овердрафт и/или периодический и/или постоянный сбор за овердрафт.

Если у вас есть какие-либо вопросы или вы хотите отказаться от этой замечательной услуги, посетите один из наших удобных офисов или позвоните в службу поддержки по телефону +855 (0) 977752816.

ОГРАНИЧЕНИЯ: Доступно только для соответствующих требованиям личных счетов, используемых в основном для личных и домашних целей (бизнес-счета, счета денежного рынка и счета несовершеннолетних не подходят), и мы можем ограничить количество счетов, имеющих право на услугу Overdraft Privilege** на один счет на домохозяйство.

*Эта плата может измениться. См. наш тарифный план.

** Услуга Overdraft Privilege не является фактическим или подразумеваемым соглашением между вами и Mekong Bank | Оклахома Меконг Банк. Это также не является фактическим или подразумеваемым обязательством Банка. Будет ли оплачен ваш овердрафт, зависит от вашего решения, и мы оставляем за собой право не платить. Например, мы обычно не выплачиваем овердрафт, если у вашего счета плохая репутация или вы не вносите регулярные депозиты.