Содержание

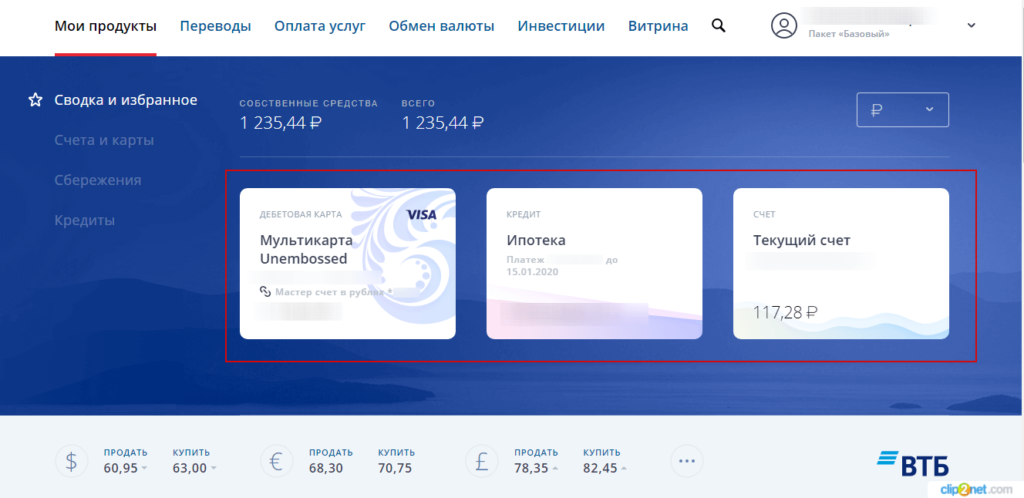

Втб онлайн

Автор: iforget • Дата публикации: 11.01.2020

Банк ВТБ является одним из крупнейших на территории России. Также кредитно-финансовая компания работает в Украине, Казахстане и некоторых других странах.

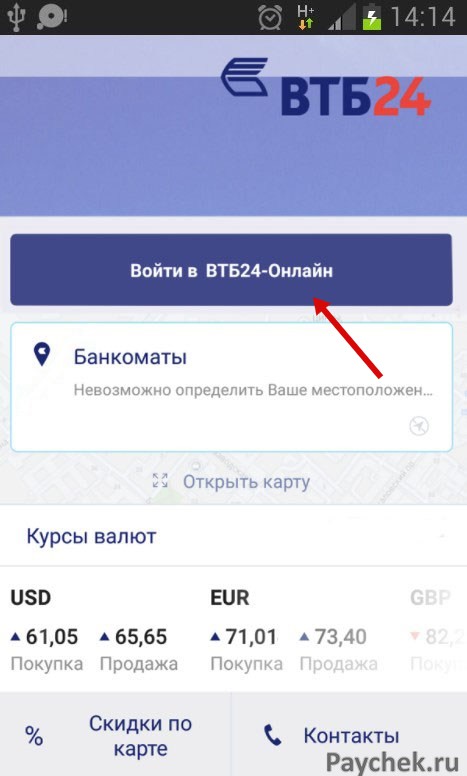

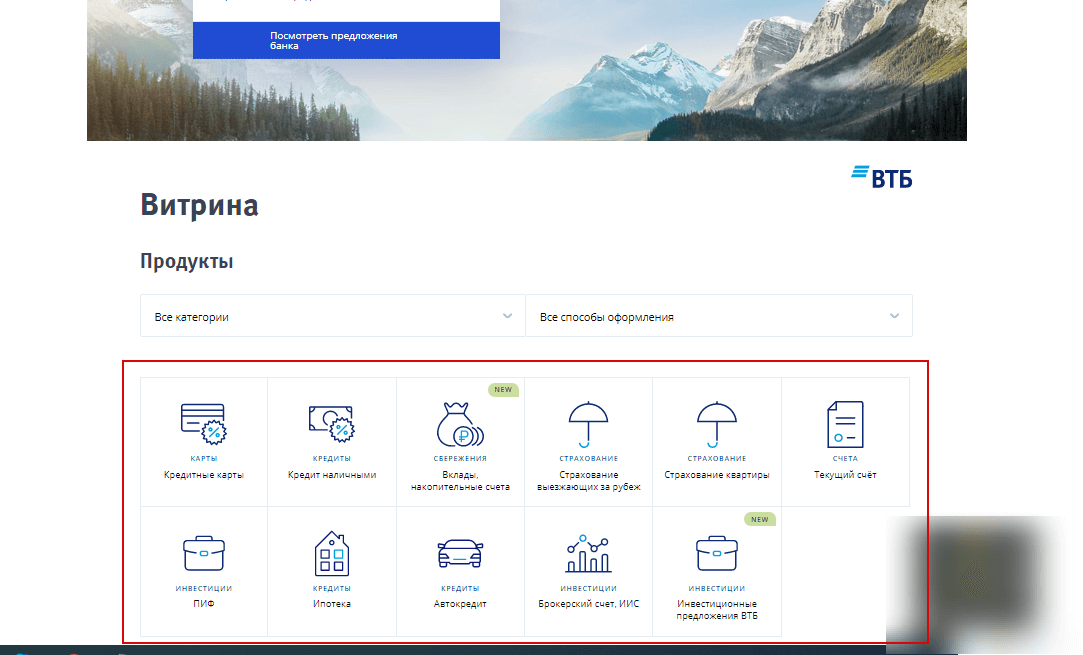

Финансовая организация демонстрирует высокую технологичность. Специально для корпоративных и розничных клиентов разработано мобильное приложение.

Особенности работа с ВТБ онлайн: безопасность

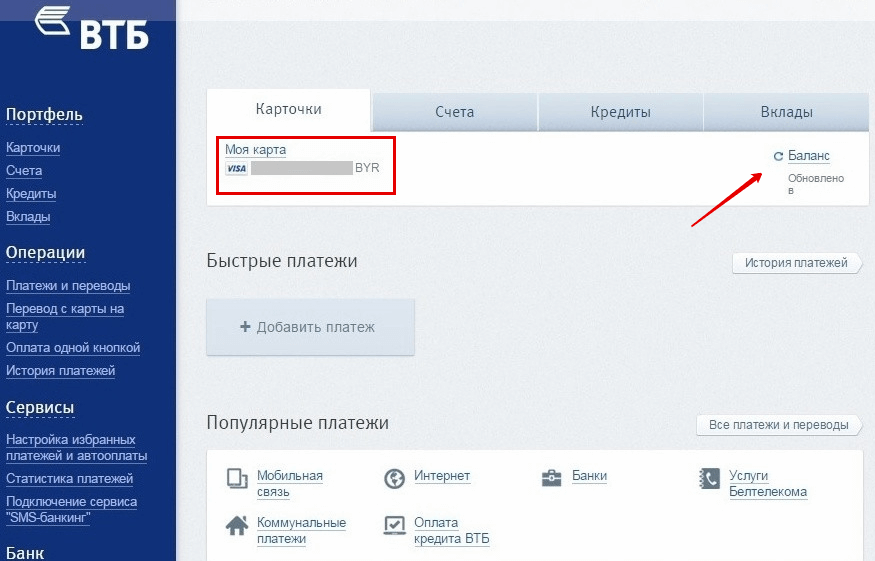

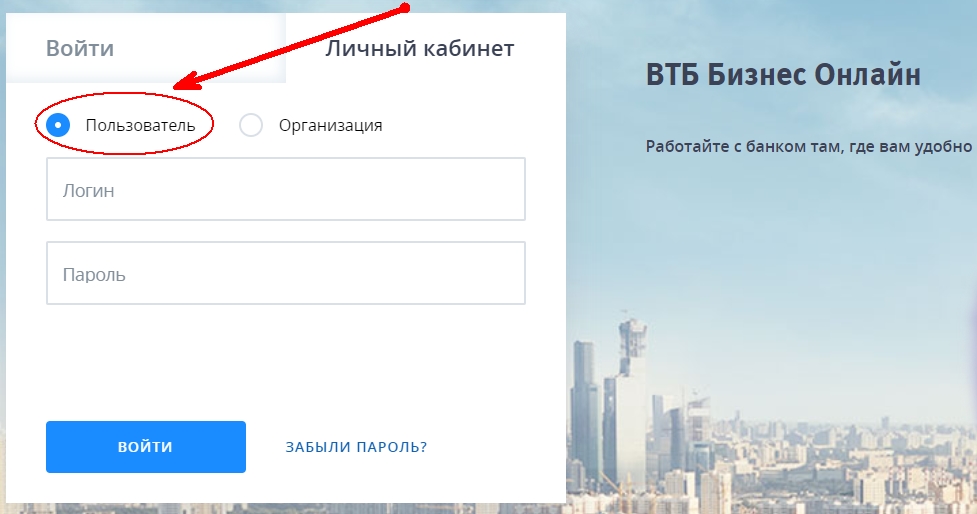

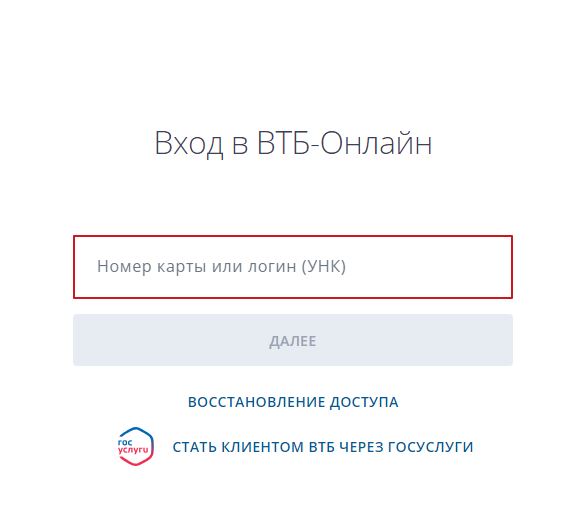

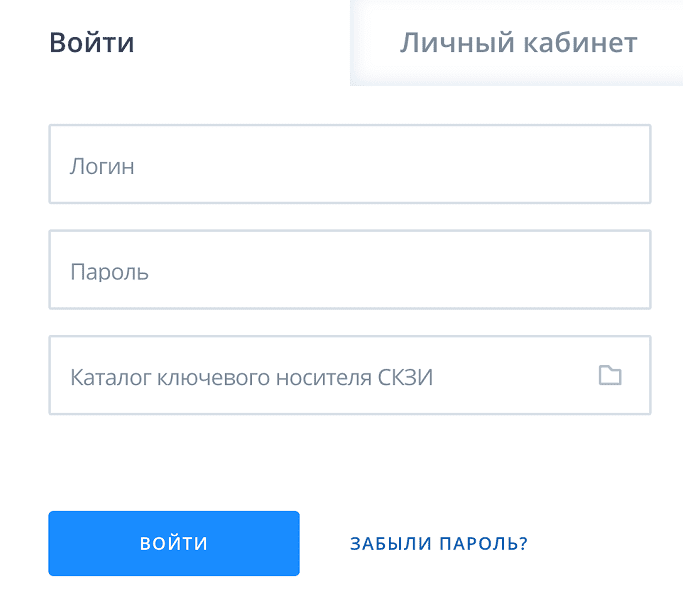

Вход в личный кабинет осуществляется посредством ввода номера карты, а также пароля, поступающего на финансовый номер телефона. Финансовая организация демонстрирует достаточно высокий уровень безопасности. Тем не менее, многие пользователи допускают ошибки, следствием которых является потеря денежных средств.

В первую очередь следует обратить внимание на то, что категорически запрещено передавать информацию личного характера. Даже сотрудники банка никогда не спрашивают у своих клиентов содержание SMS-уведомлений.

Для обеспечения безопасности рекомендуется использовать лицензированное программное обеспечение, а также антивирусы. В случае потери личных данных, рекомендуется сразу же обратиться в банк. Перед тем как войти в ВТБ онлайн, держателю банковской карты необходимо убедиться в оригинальности сайта. Официальный сайт банка выглядит следующим образом: online.vtb.ru.

Чтобы повысить уровень безопасности, желательно не устанавливать опцию автозаполнения в настройках браузера. Клиенту банка не нужно открывать уведомления, поступающие от неизвестных источников, а, тем более, переходить по ссылкам, указанных в таких письмах. Для защиты от фишинга специалисты рекомендуют включать систему фильтрации ложных узлов. Для этого необходимо использовать последнюю версию браузера. При переходе на официальный сайт необходимо убедиться в его подлинности. Название домена в строке браузера обязательно должно начинаться с символов https://. Напоследок необходимо отметить, что периодически рекомендуется менять пароль. Это позволит значительно повысить уровень безопасности и защитить личные финансы от злоумышленников.

Это позволит значительно повысить уровень безопасности и защитить личные финансы от злоумышленников.

Оставьте первый комментарий

Похожие материалы

|

[04.01.2023]

Как выгодно купить или продать Bitcoin в 2023 году

|

|

[30.12.2022]

Когда дают кредит после процедуры банкротства?

|

|

[07.12.2022]

Торгуем на бирже. Как вычислить брокера-мошеннника

|

|

[02.

Что такое кредитная нагрузка и как ее рассчитать?

|

|

[29.11.2022]

Как проверить статус самозанятого

|

Живой баланс транспондера T-pass для клиентов ВТБ онлайн

Сервис позволяет в режиме реального времени отслеживать актуальный баланс транспондера T-pass на главной странице ВТБ онлайн и оперативно пополнять лицевой счет всего в пару кликов. Клиентам банка достаточно зайти в мобильное приложение ВТБ онлайн* или на сайт www.online.vtb.ru и подключить сервис в разделе «Мои сервисы».

Живой баланс можно подключить по номеру телефона, который был указан при регистрации транспондера в «Автодор — Платные Дороги», лицевому счету транспондера или номеру самого устройства. Дополнительно можно указать госномер транспортного средства** и название транспондера, которое будет отображаться в разделе «Мои сервисы». Комиссия при пополнении лицевого счета транспондера T-pass через ВТБ онлайн не взимается.

Сервис пополнения лицевого счёта доступен также в банкоматах ВТБ и отделениях Банка ВТБ. Комиссия при оплате в банкоматах и отделениях составляет 3,5% от суммы платежа.

Комиссия при оплате в банкоматах и отделениях составляет 3,5% от суммы платежа.

Подключение живого баланса и пополнение транспондера T-pass в мобильном приложении «ВТБ Онлайн»

- Зайдите в мобильное приложение «ВТБ Онлайн» версии 16.0 или выше.

-

Авторизуйтесь.

-

На главной странице перейдите в раздел «Мои сервисы», нажмите «Подключить», из списка выберите «Автодор-Платные Дороги».

- Далее выберите способ поиска транспондера: по номеру телефона, по счету, по ЭСРП.

-

По номеру телефона: введите номер телефона, указанный при регистрации персональных данных по лицевому счету транспондера в «Автодор-Платные Дороги». - По счету: введите номер лицевого счета транспондера.

- По ЭРСП: введите номер транспондера. Номер транспондера указан на самом транспондере и начинается на 3086595.

-

Введите госномер автомобиля.

-

В графе «Название сервиса» введите название, по которому сможете найти баланс среди других сервисов. Например, «Мой транспондер».

-

Нажмите кнопку «Продолжить».

-

Выберите сумму пополнения из предложенных или введите свою и нажмите пополнить.

-

Выберите счет списания, проверьте номер лицевого счета транспондера и баланс. Затем нажмите пополнить. На данном шаге Вы также можете сохранить данные без пополнения для привязки живого баланса.

-

Далее следуйте подсказкам мобильного приложения.

-

Чек придет на электронный адрес, указанный при регистрации в ВТБ онлайн***.

-

В разделе «Мои сервисы» отображается название транспондера, последние 4 цифры устройства и актуальный баланс.

Для совершения последующих платежей достаточно выбрать транспондер в разделе «Мои сервисы», указать или выбрать сумму пополнения и подтвердить платеж.

Для пополнения баланса лицевого счета транспондера T-pass можно также воспользоваться поиском, набрав «Автодор».

* Версия Мобильного приложения должна быть не ниже 16.0

** Для отслеживания задолженности, если проезд будет зарегистрирован по госномеру. Сервис проверки долга по госномеру будет реализован позже.

*** Если электронный адрес не был указан ранее при регистрации в ВТБ онлайн, на одном из этапов оплаты его потребуется указать дополнительно для отправки чека.

Мы используем файлы cookie и другие средства сохранения предпочтений и анализа действий посетителей сайта.

Подробнее в пользовательском

соглашении. Нажмите «Принять», если даете согласие на это.

загрузок документации и программного обеспечения | Schneider Electric USA

Категория документа

3d

CAD, чертежи и кривые

Технические чертежи для наших продуктов.

81 121

стр.

Каталоги и брошюры

Обзоры продуктов и документы по выбору.

157 528

action_test

Оценка соответствия

6 529

цитата

Спецификации

Технические данные и характеристики нашей продукции.

150 778

box2

Руководства по установке и эксплуатации

Инструкции по установке, программированию и обслуживанию продуктов.

12 407

action_duplicate

Пресс-релиз

33

прошивка_обновление

Программное и микропрограммное обеспечение

Все выпуски программного обеспечения и обновления доступны для загрузки.

2 532

action_print_preview

Решения

1 252

Energy_efficiency

Устойчивое развитие

245 963

action_settings1

Техническая информация

Сертификаты продукции, технические характеристики и многое другое.

248 446

earth_arrow

Обучение, мероприятия и вебинары

180

media_video

Видео

353

open_book

Белая книга

815

3d

CAD, чертежи и кривые

Технические чертежи для наших продуктов.

81 121

стр.

Каталоги и брошюры

Обзоры продуктов и документы по выбору.

157 528

action_test

Оценка соответствия

6 529

цитата

Спецификации

Технические данные и характеристики нашей продукции.

150 778

коробка2

Руководства по установке и эксплуатации

Инструкции по установке, программированию и обслуживанию продуктов.

12 407

Посмотреть еще

3d

CAD, чертежи и кривые

Технические чертежи для наших продуктов.

81 121

стр.

Каталоги и брошюры

Обзоры продуктов и документы по выбору.

157 528

action_test

Оценка соответствия

6 529

цитата

Спецификации

Технические данные и характеристики нашей продукции.

150 778

box2

Руководства по установке и эксплуатации

Инструкции по установке, программированию и обслуживанию продуктов.

12 407

action_duplicate

Пресс-релиз

33

firmware_upgrade

Программное обеспечение и встроенное ПО

Все выпуски программного обеспечения и обновления доступны для загрузки.

2 532

action_print_preview

Решения

1 252

Energy_efficiency

Устойчивое развитие

245 963

action_settings1

Техническая информация

Сертификаты продукции, технические характеристики и многое другое.

248 446

earth_arrow

Обучение, мероприятия и вебинары

180

media_video

Видео

353

открытая_книга

Белая книга

815

Посмотреть меньше

Второй по величине банк России остановлен массивной DDoS-атакой: Банк ВТБ

Токены доступа

GitHub

Исходный код

Slack недавно пострадал от инцидента безопасности, в результате которого 91 злоумышленник получил доступ к 91.

..

..

31 декабря 2022 года Slack выпустил уведомление об инциденте безопасности, который произошел в праздничные дни. Инцидент связан с тем, что злоумышленники получили доступ к репозиториям кода компании GitHub путем кражи и неправомерного использования ограниченного количества токенов сотрудников Slack. Злоумышленники получили доступ к некоторым из частных репозиториев кода Slack и загрузили их, но основная кодовая база компании и данные клиентов не пострадали.

## Детали атаки

Согласно уведомлению, опубликованному Slack, компания была предупреждена о подозрительной активности в своей учетной записи GitHub 29 декабря.й. В ходе расследования было обнаружено, что токены сотрудников были украдены и использовались для получения доступа к внешнему репозиторию Slack на GitHub. Злоумышленники смогли загрузить частные репозитории кода 27 декабря. Стоит отметить, что обновление безопасности, касающееся этого инцидента, было отмечено HTML-функцией «noindex», которая исключает веб-страницу из результатов поиска и затрудняет ее обнаружение. Это обновление также не было опубликовано в международном новостном блоге Slack.

Это обновление также не было опубликовано в международном новостном блоге Slack.

## Влияние инцидента

Хотя некоторые из частных репозиториев кода Slack были доступны и загружены, компания подчеркнула, что никакие данные клиентов или ее основная кодовая база не пострадали. Slack заявил, что «Ни один из загруженных репозиториев не содержал данных клиентов, средств доступа к данным клиентов или основной кодовой базе Slack». Важно отметить, что данные клиентов не были скомпрометированы в этом инциденте.

## Ответ Slack

В ответ на инцидент Slack аннулировал украденные токены сотрудников и в настоящее время расследует любое потенциальное влияние на своих клиентов. В качестве меры предосторожности компания поменяла соответствующие секреты. Команда безопасности Slack заявила, что «на основании доступной в настоящее время информации несанкционированный доступ не был результатом уязвимости, присущей Slack. Мы продолжим расследование и отслеживаем дальнейшее раскрытие».

## Что-то еще

Это не первый случай, когда Slack сталкивается с проблемой безопасности. В июне 2022 года исследователи [обнаружили уязвимость XSLeak] (https://bit.ly/3B4TjlC) в приложении компании, которую можно было использовать для деанонимизации пользователей. Несмотря на возможные серьезные последствия этой уязвимости, Slack объявил, что не планирует ее исправлять.

В июне 2022 года исследователи [обнаружили уязвимость XSLeak] (https://bit.ly/3B4TjlC) в приложении компании, которую можно было использовать для деанонимизации пользователей. Несмотря на возможные серьезные последствия этой уязвимости, Slack объявил, что не планирует ее исправлять.

Slack столкнулся с инцидентом безопасности, который затронул ограниченное количество его частных репозиториев кода GitHub, но данные клиентов не пострадали. Компания предприняла шаги по аннулированию украденных токенов сотрудников и расследует любое потенциальное влияние на своих клиентов. Стоит следить за любыми дальнейшими обновлениями или событиями в этой ситуации, а также за тем, как Slack справляется с любыми будущими проблемами безопасности, которые могут возникнуть.

05-Jan-2023

3

min read

CI/CD

Security Breach

Circle CI

CircleCI advises Users to rotate secrets following an investigation into a secur.

..

..

4 января 2023 года CircleCI, популярная платформа непрерывной интеграции и доставки (CI/CD), сообщила об инциденте, связанном с безопасностью, и посоветовала своим пользователям чередовать свои секреты в качестве меры предосторожности. В этом [канале угроз] (https://bit.ly/3Iwo62t) мы обсудим детали инцидента, действия, предпринятые CircleCI, и передовые методы безопасного управления секретами.

## Что произошло на самом деле:

Согласно уведомлениям по электронной почте, полученным пользователями CircleCI, в настоящее время компания расследует инцидент, связанный с безопасностью. В [опубликованном кратком информационном бюллетене] (https://circleci.com/blog/january-4-2023-security-alert/) от 4 января технический директор CircleCI Роб Зубер заявил: «На данный момент мы уверены, что в наших системах нет несанкционированных субъектов; однако из соображений предосторожности мы хотим, чтобы все клиенты также принимали определенные превентивные меры для защиты ваших данных.»_

В рамках этих превентивных мер CircleCI имеет [недействительные токены API] (http://circleci. com/docs/managing-api-tokens/#rotating-a-project-api-token) и рекомендует пользователям чередовать все хранящиеся секреты. в службе, включая переменные среды проекта и контексты. Инженер по безопасности Даниэль Хюкманн [сообщил] (https://twitter.com/sanitybit/status/1610839628155850752), увидев один из IP-адресов, связанных с атакой (54.145.167.181), что потенциально может помочь службам реагирования на инциденты в расследовании своей среды.

com/docs/managing-api-tokens/#rotating-a-project-api-token) и рекомендует пользователям чередовать все хранящиеся секреты. в службе, включая переменные среды проекта и контексты. Инженер по безопасности Даниэль Хюкманн [сообщил] (https://twitter.com/sanitybit/status/1610839628155850752), увидев один из IP-адресов, связанных с атакой (54.145.167.181), что потенциально может помочь службам реагирования на инциденты в расследовании своей среды.

Помимо чередования секретов, CircleCI также рекомендовала пользователям проверять свои внутренние журналы на предмет несанкционированного доступа, имевшего место в период с 21 декабря 2022 года по 4 января 2023 года.

## Действие, предпринятое CircleCI:

В ответ на этот инцидент безопасности CircleCI предпринял ряд шагов для защиты данных своих пользователей. В дополнение к признанию недействительными токенов API и рекомендации пользователям менять секреты, компания также [уверила своих пользователей] (https://circleci.com/blog/circleci-security-update/), что она уверена в отсутствии неавторизованных субъектов. активны в его системах в это время.

активны в его системах в это время.

CircleCI также извинился за любые неудобства, вызванные инцидентом с безопасностью, и пообещал поделиться более подробной информацией в ближайшие дни после завершения расследования.

Лучшие практики безопасного управления секретами:

Недавний инцидент с безопасностью в CircleCI подчеркивает важность безопасного управления секретами в процессе разработки программного обеспечения. Вот несколько адаптированных рекомендаций, которым стоит следовать:

***Используйте инструмент управления секретами:*** Существует несколько доступных инструментов управления секретами, которые помогут вам безопасно хранить секреты, управлять ими и менять их. Некоторые популярные варианты включают HashiCorp Vault, AWS Secrets Manager и Azure Key Vault.

***Используйте уникальные секреты для каждой службы.*** Рекомендуется использовать уникальные секреты для каждой службы, чтобы свести к минимуму влияние компрометации.

***Регулярно меняйте секреты.*** Регулярная ротация секретов помогает снизить риск несанкционированного доступа к конфиденциальным данным.

***Используйте двухфакторную аутентификацию:*** Двухфакторная аутентификация или любая многофакторная аутентификация, если на то пошло, может добавить дополнительный уровень безопасности к вашему процессу управления секретами.

## Это не первый раз, когда CircleCI

Недавний инцидент с безопасностью в CircleCI, к сожалению, не первый раз, когда компания сталкивается с такой проблемой. В середине 2019 г., в CircleCI произошла утечка данных в результате компрометации стороннего поставщика. Нарушение привело к компрометации пользовательских данных, включая имена пользователей и адреса электронной почты, связанные с учетными записями пользователей GitHub и Bitbucket, а также их IP-адреса, названия организаций, URL-адреса репо и многое другое.

В 2022 году злоумышленники также были пойманы на краже [аккаунтов GitHub с помощью поддельных уведомлений по электронной почте CircleCI] (https://bit.ly/secureblink), отправляемых пользователям. Эти попытки фишинга не обязательно были результатом новой компрометации, и CircleCI заверил своих пользователей в то время, что он остается безопасным. Однако злоумышленники часто используют адреса электронной почты, полученные в результате более раннего взлома, для фишинговых атак на клиентов пострадавшей компании.

Однако злоумышленники часто используют адреса электронной почты, полученные в результате более раннего взлома, для фишинговых атак на клиентов пострадавшей компании.

05-Jan-2023

4

мин. Читать

Кража идентификации

Объяснение данных

Cricketsocial. .com, платформа для глобального сообщества крикета, подверглась утечке данных, которая раскрыла более 100 000 записей личных данных клиентов и учетных данных администратора. Исследователи Cybernews обнаружили, что платформа оставила открытую базу данных, содержащую адреса электронной почты, номера телефонов, имена, хешированные пароли, даты рождения и адреса. Хотя большая часть данных выглядит как тестовые данные, некоторые записи были идентифицированы как личная информация (PII), принадлежащая законным пользователям сайта.

Крикет — популярный вид спорта, за которым, по оценкам, следят 2,5 миллиарда человек, особенно в Индии, Великобритании, Австралии, Южной Азии, Южной Африке и Вест-Индии. Владельцем Cricketsocial.com является американское ООО, а открытая база данных была размещена на [Amazon Web Services](https://bit.ly/3jmQcmg) в США. В список партнеров платформы входят Крикетная лига Нью-Джерси и несколько индийских организаций.

Крикет — популярный вид спорта, за которым, по оценкам, следят 2,5 миллиарда человек, особенно в Индии, Великобритании, Австралии, Южной Азии, Южной Африке и Вест-Индии. Владельцем Cricketsocial.com является американское ООО, а открытая база данных была размещена на [Amazon Web Services](https://bit.ly/3jmQcmg) в США. В список партнеров платформы входят Крикетная лига Нью-Джерси и несколько индийских организаций.

## Cricketsocial.com раскрывает данные пользователя и учетные данные администратора

Утечка данных Cricketsocial.com вызвала серьезную обеспокоенность у пользователей платформы, разоблачив плохие методы кибербезопасности компании. Открытая база данных содержит огромное количество личной информации, включая адреса электронной почты, номера телефонов, имена, хешированные пароли, даты рождения и адреса. Хотя неясно, сколько из этих записей на самом деле принадлежат реальным пользователям, тот факт, что некоторые записи содержат личную информацию (PII), предполагает, что утечка данных затрагивает не только тестовые данные.

Помимо пользовательских данных, открытая база данных также содержала учетные данные в открытом виде для учетной записи администратора веб-сайта. Это означает, что если учетные данные верны, злоумышленники могут легко получить доступ к сайту и потенциально использовать его в своих целях. Хранение паролей в открытом виде чрезвычайно рискованно, так как любой может легко получить к ним доступ, даже если у них нет прямого доступа к базе данных.

Помимо данных пользователя и учетных данных администратора, в открытой базе данных также хранится весь контент, хранящийся на веб-сайте, включая сообщения, комментарии, лайки и ссылки на изображения. Это означает, что даже если пользовательские данные не будут доступны или использованы, контент на сайте может быть скомпрометирован.

В настоящее время неясно, был ли доступ к каким-либо раскрытым данным или их использование злоумышленниками. Cricketsocial.com еще не выступил с заявлением или не решил проблему, оставив своих пользователей в неведении относительно потенциальных рисков для их личной информации. Крайне важно, чтобы платформа предприняла немедленные действия для защиты своих данных и проинформировала своих пользователей об утечке данных.

Крайне важно, чтобы платформа предприняла немедленные действия для защиты своих данных и проинформировала своих пользователей об утечке данных.

## Незашифрованные пароли подвергают платформу риску!

Существует несколько способов, которыми незашифрованные пароли могут поставить платформу под угрозу. Прежде всего, если пароли хранятся в текстовом формате, к ним может получить доступ любой, кто имеет доступ к базе данных. Сюда входят не только злоумышленники, которые могли взломать систему, но и сотрудники компании, которые могут иметь доступ к базе данных в законных целях. Это создает значительный риск кражи паролей, поскольку у сотрудников может возникнуть соблазн получить доступ к паролям или использовать их не по назначению в своих целях.

В дополнение к риску кражи пароля незашифрованные пароли также создают риск повторного использования пароля. Если сотрудник или пользователь имеет один и тот же пароль для нескольких учетных записей, и этот пароль скомпрометирован в результате утечки данных, все их учетные записи находятся под угрозой. Это может привести к эффекту домино, когда один скомпрометированный пароль может привести к компрометации нескольких учетных записей.

Это может привести к эффекту домино, когда один скомпрометированный пароль может привести к компрометации нескольких учетных записей.

Наконец, незашифрованные пароли также могут подвергнуть платформу риску с точки зрения регулирования. Во многих странах действуют строгие законы и правила, требующие от компаний защиты персональных данных и обеспечения того, чтобы к ним не получили доступ посторонние лица. Если компания не соблюдает и не защищает свои данные, она может быть подвергнута штрафам и другим санкциям.

## Cricketsocial.com не справляется с утечкой данных

Cricketsocial.com еще предстоит устранить [утечку данных] (https://bit.ly/3QvX3X3), в результате которой было раскрыто более 100 000 записей личных данных клиентов и учетных данных администратора. Платформа не делала заявлений и не предпринимала никаких действий для защиты своих данных или информирования пользователей о потенциальных рисках для их личной информации. Такое отсутствие реакции неприемлемо и подвергает платформу и ее пользователей еще большему риску.

Существует несколько причин, по которым Cricketsocial.com не справляется с утечкой данных. Одна из возможностей заключается в том, что платформа не знает о взломе и еще не была уведомлена исследователями Cybernews или другими сторонами. Другая возможность заключается в том, что платформа знает о взломе, но решила не раскрывать его и не предпринимать никаких действий для его устранения. Это может быть вызвано различными причинами, в том числе нехваткой ресурсов, непониманием серьезности нарушения или отсутствием заботы о благополучии пользователей.

Независимо от причины, по которой Cricketsocial.com не смогла устранить утечку данных, важно, чтобы платформа предприняла немедленные действия для защиты своих данных и проинформировала своих пользователей о потенциальных рисках для их личной информации. Это включает в себя выпуск заявления о признании нарушения, принятие мер по защите раскрытых данных и информирование пользователей о потенциальных рисках для их личной информации. Платформа также должна работать с экспертами по кибербезопасности, чтобы определить основную причину нарушения и принять меры для предотвращения будущих инцидентов.

Государство позаботилось о гражданах. Юридические компании оказывают услуги по банкротству физических лиц, поэтому с помощью грамотного юриста процедура банкротства проходит на высшем уровне. В суде цивилизованно решаются проблемы с изнурительной задолженностью.

Государство позаботилось о гражданах. Юридические компании оказывают услуги по банкротству физических лиц, поэтому с помощью грамотного юриста процедура банкротства проходит на высшем уровне. В суде цивилизованно решаются проблемы с изнурительной задолженностью.

12.2022]

12.2022] И оплачивает за ис…

И оплачивает за ис…