Содержание

Регистрация в ЕСИА

НА ГЛАВНУЮ

- Вы здесь:

- Главная

- ПФР

Регистрация в ЕСИА

- Новости

- Услуги

- Программы

- Комиссии

Просмотров: 2424

Отделение ПФР по Свердловской области напоминает уральцам о возможности получить услуги ПФР через Интернет

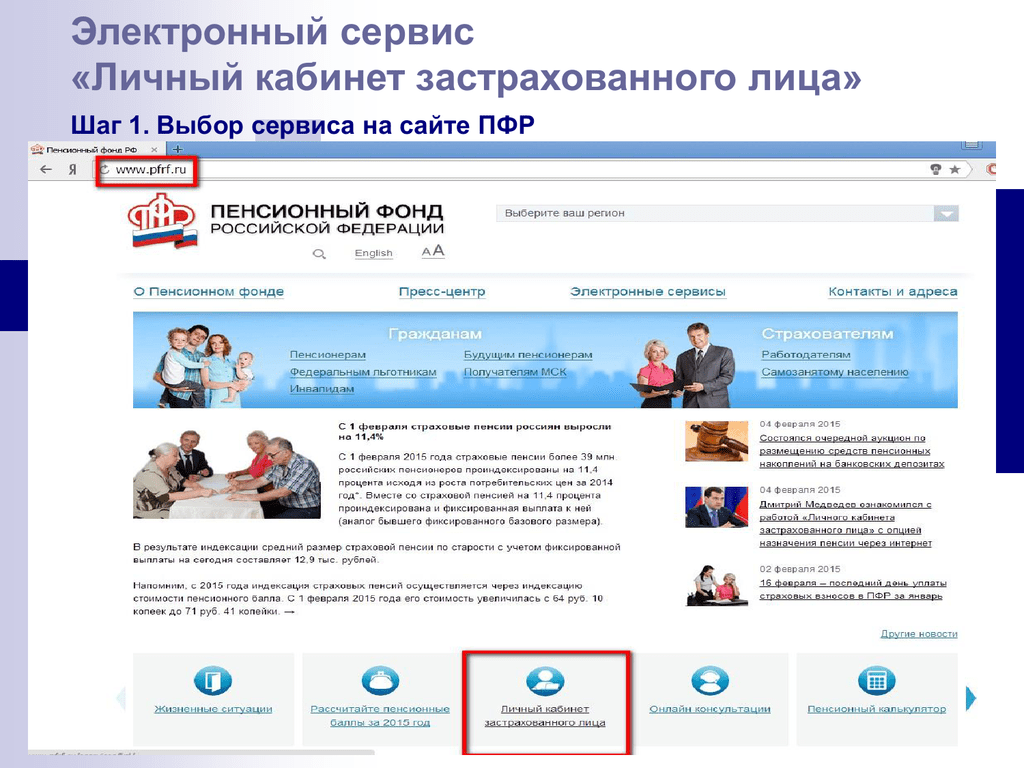

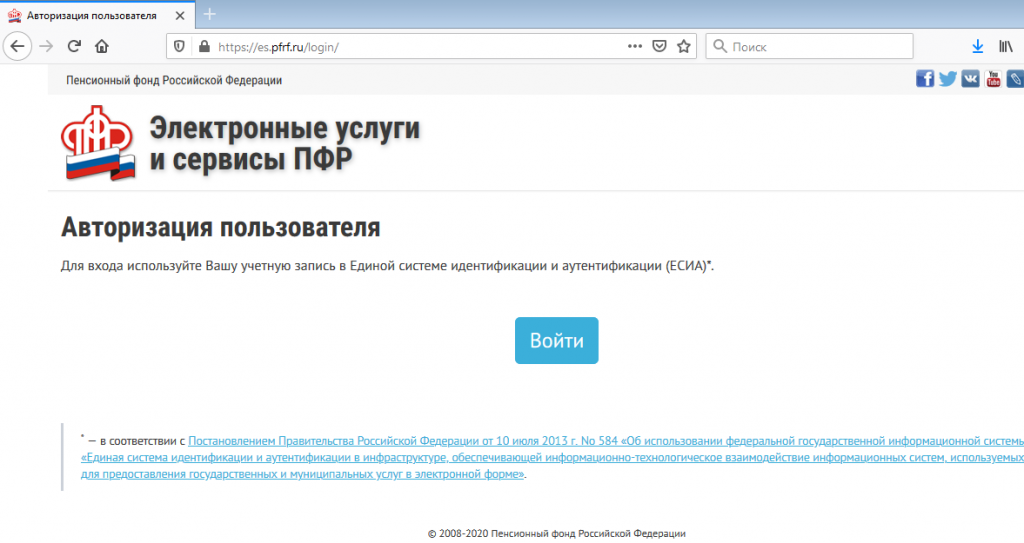

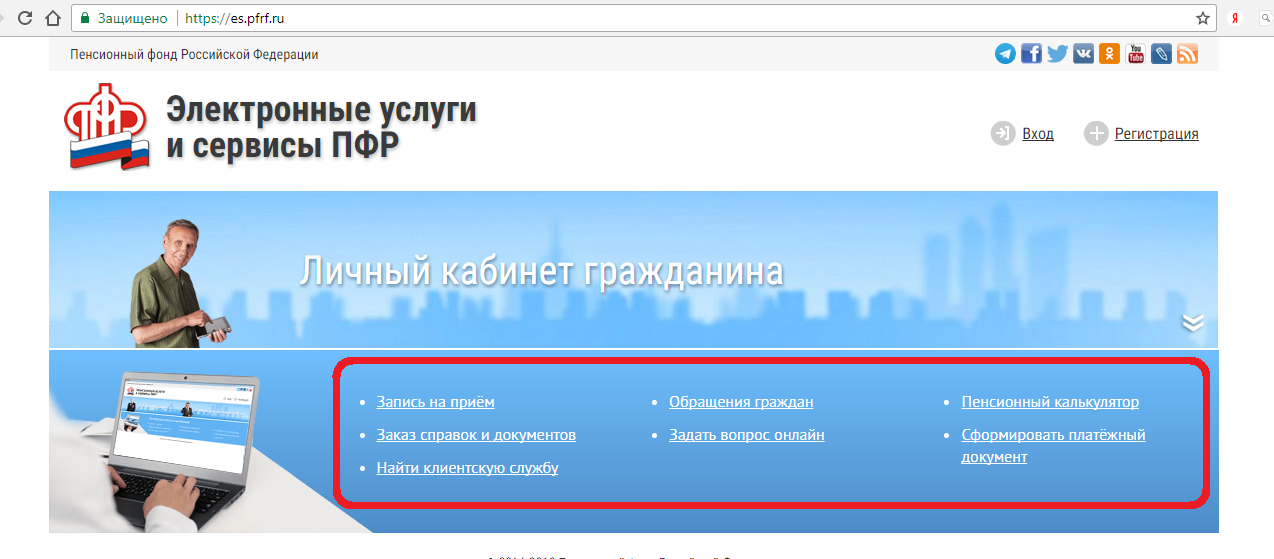

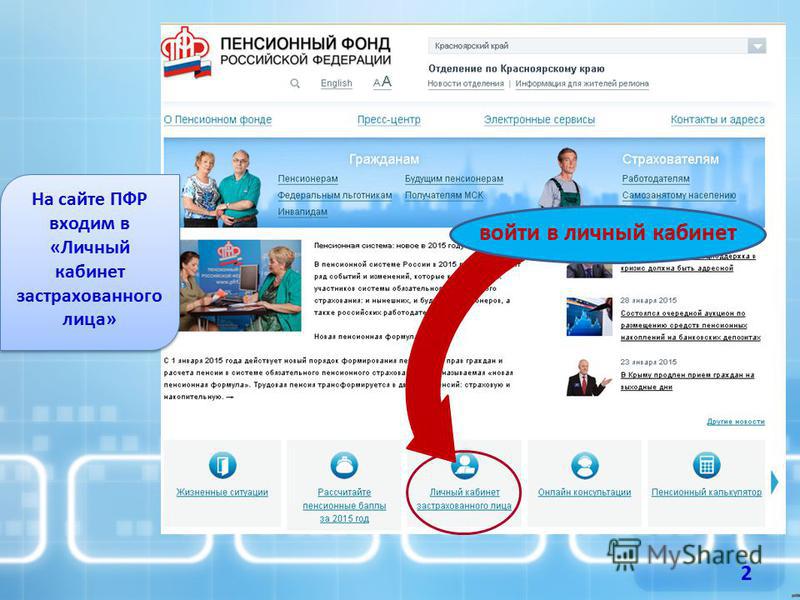

Отделение Пенсионного фонда Российской Федерации по Свердловской области напоминает, что с помощью электронного сервиса «Личный кабинет гражданина» на сайте Пенсионного фонда России можно получить широкий спектр государственных услуг ПФР.

Все услуги и сервисы, предоставляемые ПФР в электронном виде, объединены в единый портал на сайте Пенсионного фонда по адресу https://es.pfrf.ru. Для большего удобства портал структурирован не только по типу получаемых услуг (пенсии и социальные выплаты, материнский капитал, формирование пенсионных прав), но и по доступу к ним – с регистрацией или без регистрации. Для доступа к услугам, имеющим отношение к персональным данным, необходимо иметь подтвержденную учетную запись на едином портале госуслуг (www.gosuslugi.ru).

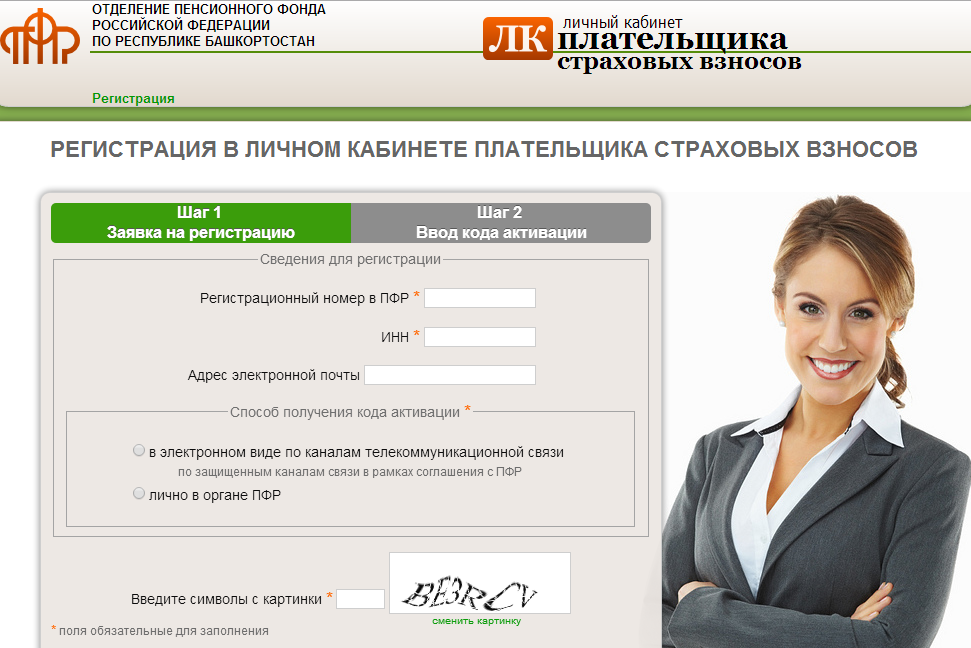

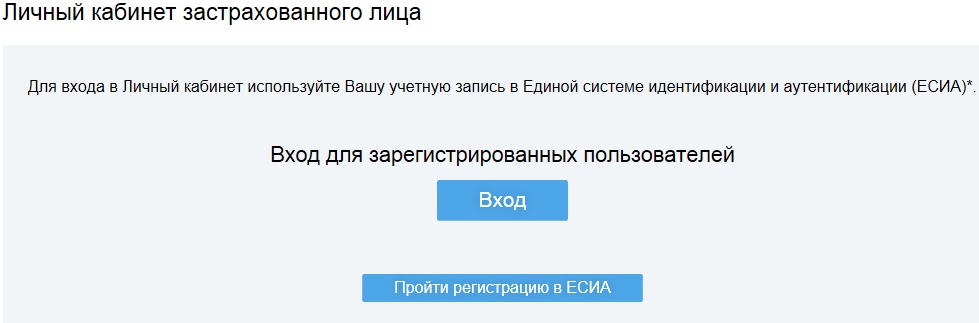

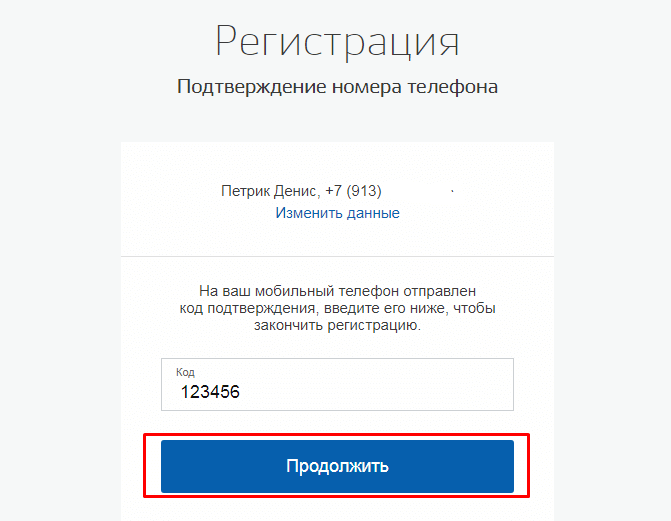

В случае если гражданин пользуется услугами ПФР в электронном виде первый раз и не имеет учетной записи, то необходимо пройти регистрацию в Единой системе идентификации и аутентификации на сайте госуслуг. При регистрации следует внимательно вносить запрашиваемые системой данные. Обращаем внимание, что после регистрации на едином портале госуслуг необходимо обязательно подтвердить Вашу учетную запись в ближайшем центре обслуживания ЕСИА – подойдя с паспортом и СНИЛСом в территориальное управление ПФР или МФЦ. Без процедуры подтверждения учетной записи гражданин не сможет воспользоваться в полной мере услугами Личного кабинета.

Без процедуры подтверждения учетной записи гражданин не сможет воспользоваться в полной мере услугами Личного кабинета.

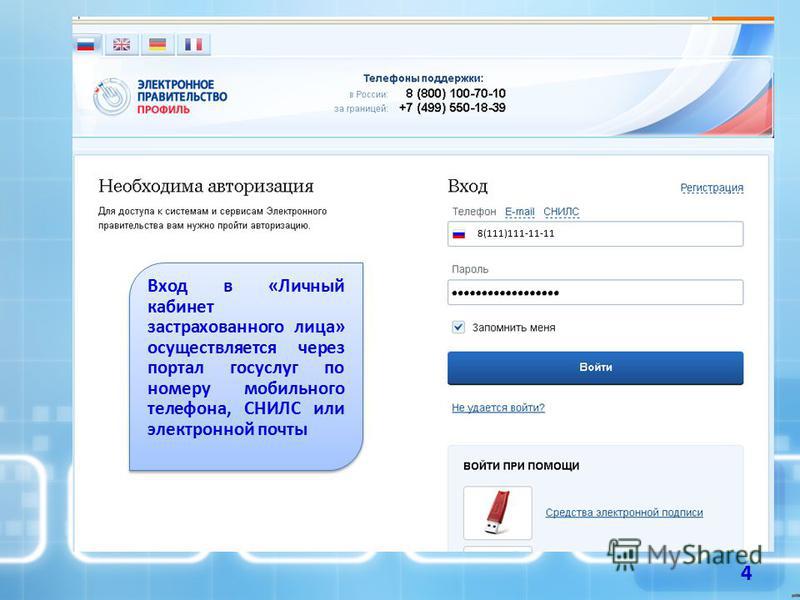

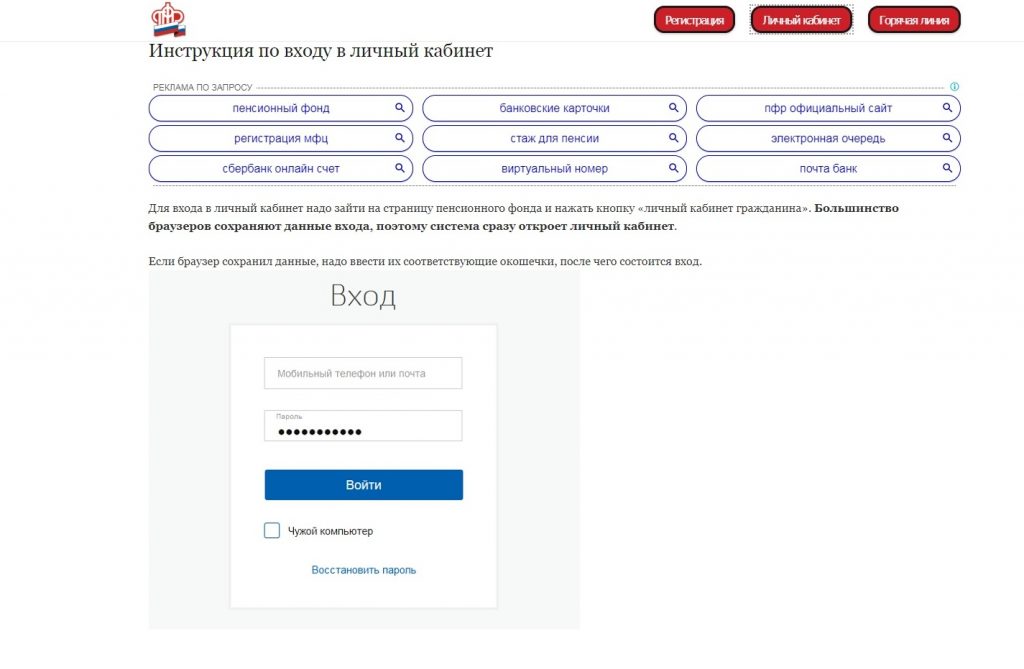

Если гражданин уже зарегистрирован на портале, то необходимо использовать логин и пароль, указанные при регистрации. Для входа в личный кабинет необходимо ввести один из вариантов логина (номер мобильного телефона, или адрес электронной почты) и пароль доступа, полученный при регистрации на портале государственных услуг. Также возможен вход с использованием СНИЛС в качестве логина (для этого в разделе «Вход с помощью» необходимо выбрать пункт «СНИЛС») или с помощью средства электронной подписи или карты УЭК (для этого в разделе «Вход с помощью» необходимо выбрать пункт «Электронных средств»).

Для удобства граждан во многих клиентских службах Пенсионного фонда России специалисты осуществляют регистрацию, подтверждение и восстановление учетной записи гражданина, который прошел регистрацию на сайте портала госуслуг.

Подробную информацию по работе «Личного кабинета гражданина» можно получить по телефону «горячей линии» Отделения ПФР по Свердловской области (343) 257-74-02.

Если заметили ошибку, выделите фрагмент текста и нажмите Ctrl+Enter

624356,Свердловская обл., г.Качканар, ул.Свердлова,8, конт.тел: (34341) 6-97-12 e-mail:[email protected]

©2017 Все права защищены.Администрация Качканарского городского округа.

ПОЛИТИКА КОНФИДЕНЦИАЛЬНОСТИ

Cisco Performance Routing (PfR)

Содержание урока

Протоколы маршрутизации выбирают «лучший путь» с использованием различных показателей:

- RIP использует количество переходов

- OSPF использует стоимость (в зависимости от пропускной способности интерфейса)

- EIGRP использует составную метрику, которая учитывает пропускную способность, задержку, нагрузку и надежность интерфейса.

Динамические значения в протоколах маршрутизации, такие как нагрузка и надежность EIGRP, никогда не взлетали. Мы хотим, чтобы наши сети были безопасными и предсказуемыми, поэтому общая рекомендация по EIGRP — придерживаться статических значений, таких как пропускная способность и задержка.

Тем не менее, идея маршрутизации на основе динамических значений интересна, поэтому Cisco создала Оптимизированную пограничную маршрутизацию (OER). OER не является протоколом маршрутизации, он требует существующей маршрутизации, но может влиять на вашу маршрутизацию, вводя маршруты. Он может выбирать разные пути в сети и делает это на уровне каждого префикса. OER учитывает различные критерии, такие как потеря пакетов, время отклика, доступность пути и загруженность трафиком.

OER — это хороший шаг вперед, но этого недостаточно, он выполняет «оптимизацию маршрута на основе префикса», но оптимизации по префиксу недостаточно в современном мире. В настоящее время все сводится к «оптимизации на основе приложений». Performance Routing (PfR) очень похож на OER, но может оптимизировать нашу маршрутизацию в зависимости от требований приложения. Технически OER и PfR равны 9.5% то же самое, но Cisco переименовала OER в PfR.

PfR использует разные «фазы», они такие же, как фазы OER, поэтому я просто объясню их здесь в двух словах:

- Профиль/обучение не могу все оптимизировать.

PfR узнает о потоках с высокой пропускной способностью и/или задержкой. Поток, который PfR хочет оптимизировать, называется классом трафика . Список со всеми классами трафика называется контролируемым списком классов трафика (MTC) 9.0025 .

PfR узнает о потоках с высокой пропускной способностью и/или задержкой. Поток, который PfR хочет оптимизировать, называется классом трафика . Список со всеми классами трафика называется контролируемым списком классов трафика (MTC) 9.0025 . - Измерение : сбор и расчет показателей производительности для классов трафика, которые мы узнали на этапе профиля/обучения.

- Применить политику : сравнить показатели производительности для класса трафика с определенными пороговыми значениями, чтобы определить, соответствует ли класс трафика политике или вне политики .

- Control/Enforce : влиять на наш трафик, вводя маршруты или используя маршрутизацию на основе политик (PBR).

- Проверка : после внесения изменений мы продолжаем отслеживать класс трафика, чтобы проверить производительность и при необходимости внести коррективы.

В PfR есть две роли устройств:

- Главный контроллер (MC) : здесь происходит волшебство. MC связывается со всеми граничными маршрутизаторами, все контролирует и делает расчеты.

- Пограничный маршрутизатор (BR) : пограничный маршрутизатор — это маршрутизатор, который имеет один или несколько интерфейсов, подключенных к внешним сетям. BR сообщает показатели производительности на MC и на этом роутере мы реализуем политики.

MC не обязательно должен находиться на пути пересылки, это может быть любой маршрутизатор в вашей сети. Также можно настроить MC и BR на одном роутере.

PfR использует три типа интерфейса:

- Внутренний : мы используем эти интерфейсы для подключения к внутренней сети.

- Внешний : мы используем эти интерфейсы для подключения к внешним сетям. Вам нужно как минимум два внешних интерфейса , чтобы заставить PfR работать.

- Местный : это исходный интерфейс, который мы используем для связи между MC и BR. Мы часто используем для этого петлевые интерфейсы.

В оставшейся части этого урока я покажу вам, как настроить PfR на маршрутизаторах Cisco IOS.

Мы будем использовать следующую топологию:

Позвольте мне объяснить, что у нас есть:

- h2 — это генератор трафика, который отправляет трафик на петлевые интерфейсы маршрутизатора ISP.

- MC, BR1 и BR2 используют iBGP.

- MC — наш главный контроллер.

- BR1 и BR2 — граничные маршрутизаторы.

- Между AS 1 и AS 2 используется eBGP.

Настроим PfR так, чтобы он автоматически узнавал о трафике от h2 к ISP1 и оптимизировал его. Он будет делать это, влияя на нашу маршрутизацию BGP.

Конфигурации

Хотите проверить себя? Здесь вы найдете начальную конфигурацию каждого устройства.

BR1

имя хоста BR1 ! брелок ПФР ключ 1 ключевая строка NETWORKLESSONS ! интерфейс Loopback0 IP-адрес 2.2.2.2 255.255.255.255 ! интерфейс GigabitEthernet2 IP-адрес 192.168.123.2 255.255.255.0 швабра не включена нет швабры сисид ! интерфейс GigabitEthernet3 IP-адрес 192.168.24.2 255.255.255.0 интервал нагрузки 30 ! маршрутизатор OSPF 1 сеть 2.2.2.2 0.0.0.0 область 0 сеть 192.168.123.0 0.0.0.255 область 0 ! маршрутизатор бгп 1 сеть 192.168.1.0 сеть 192.168.123.0 сосед 1.1.1.1 удаленный-как 1 сосед 1.1.1.1 источник обновления Loopback0 сосед 1.1.1.1 сам-следующий переход сосед 3.3.3.3 удаленный-как 1 сосед 3.3.3.3 источник обновления Loopback0 сосед 192.168.24.4 удаленный-как 2 ! конец

BR2

имя хоста BR2 ! брелок ПФР ключ 1 ключевая строка NETWORKLESSONS ! интерфейс Loopback0 IP-адрес 3.3.3.3 255.255.255.255 ! интерфейс GigabitEthernet2 IP-адрес 192.168.123.3 255.255.255.0 ! интерфейс GigabitEthernet3 IP-адрес 192.168.34.3 255.255.255.0 ! маршрутизатор OSPF 1 сеть 3.3.3.3 0.0.0.0 область 0 сеть 192.168.123.0 0.0.0.255 область 0 ! маршрутизатор бгп 1 сеть 192.168.1.0 сеть 192.168.123.0 сосед 1.1.1.1 удаленный-как 1 сосед 1.1.1.1 источник обновления Loopback0 сосед 1.1.1.1 сам-следующий переход сосед 2.2.2.2 удаленный-как 1 сосед 2.2.2.2 источник обновления Loopback0 сосед 192.168.34.4 удаленный-как 2 ! конец

h2

имя хоста h2 ! интерфейс GigabitEthernet2 IP-адрес 192.168.1.100 255.255.255.0 ! IP-маршрут 0.0.0.0 0.0.0.0 192.168.1.1 ! конец

ISP1

имя хоста ISP1 ! интерфейс Loopback1 IP-адрес 10.4.4.1 255.255.255.255 ! интерфейс Loopback2 IP-адрес 10.4.4.2 255.255.255.255 ! интерфейс Loopback3 IP-адрес 10.40.40.3 255.255.255.255 ! интерфейс Loopback4 IP-адрес 10.40.40.4 255.255.255.255 ! интерфейс GigabitEthernet2 IP-адрес 192.168.24.4 255.255.255.0 ! интерфейс GigabitEthernet3 IP-адрес 192.168.34.4 255.255.255.0 ! маршрутизатор бгп 2 сеть 10.0.0.0 сосед 192.168.24.2 удаленный-как 1 сосед 192.168.34.3 удаленный-как 1 ! IP-маршрут 10.0.0.0 255.0.0.0 Null0 ! конец

MC

имя хоста MC ! брелок ПФР ключ 1 ключевая строка NETWORKLESSONS ! интерфейс Loopback0 IP-адрес 1.1.1.1 255.255.255.255 ! интерфейс GigabitEthernet2 IP-адрес 192.168.123.1 255.255.255.0 ! интерфейс GigabitEthernet3 IP-адрес 192.168.1.1 255.255.255.0 ! маршрутизатор OSPF 1 сеть 1.1.1.1 0.0.0.0 область 0 сеть 192.168.1.0 0.0.0.255 площадь 0 сеть 192.168.123.0 0.0.0.255 область 0 ! маршрутизатор бгп 1 сеть 192.168.1.0 сосед 2.2.2.2 удаленный-как 1 сосед 2.2.2.2 источник обновления Loopback0 сосед 3.3.3.3 удаленный-как 1 сосед 3.3.3.3 источник обновления Loopback0 ! end

Маршрутизация BGP по умолчанию

Давайте посмотрим на нашу текущую маршрутизацию. Вот таблица BGP нашего MC:

MC# show ip bgp

Версия таблицы BGP — 4, идентификатор локального маршрутизатора — 1.1.1.1.

Коды состояния: s подавлен, d демпфирован, h история, * действительный, > лучший, i - внутренний,

r RIB-сбой, S Устаревшие, m многолучевое распространение, b резервный путь, f RT-фильтр,

x лучший-внешний, дополнительный-путь, c RIB-сжатый,

т второстепенный путь,

Коды происхождения: i - IGP, e - EGP, ? - неполный

Коды проверки RPKI: V действителен, I недействителен, N не найден

Сеть Метрика следующего перехода LocPrf Вес Путь

* я 10. 0.0.0 3.3.3.3 0 100 0 2 я

*>я 2.2.2.2 0 100 0 2 я

* мне 192.168.1.0 3.3.3.3 2 100 0 я

* я 2.2.2.2 2 100 0 я

*> 0.0.0.0 0 32768 я

г я 192.168.123.0 3.3.3.3 0 100 0 я

r>i 2.2.2.2 0 100 0 i

0.0.0 3.3.3.3 0 100 0 2 я

*>я 2.2.2.2 0 100 0 2 я

* мне 192.168.1.0 3.3.3.3 2 100 0 я

* я 2.2.2.2 2 100 0 я

*> 0.0.0.0 0 32768 я

г я 192.168.123.0 3.3.3.3 0 100 0 я

r>i 2.2.2.2 0 100 0 i Мы видим две записи для сети 10.0.0.0/8, и iBGP использует BR1 в качестве точки выхода. Мы также можем проверить это в таблице маршрутизации:

MC# показать IP-маршрут BGP

10.0.0.0/8 имеет переменную подсеть, 3 подсети, 3 маски

B 10.0.0.0/8 [200/0] via 2.2.2.2, 16:35:51 Также проверим наши пограничные роутеры:

BR1# show ip bgp

Сеть Метрика следующего перехода LocPrf Вес Путь

* я 10.0.0.0 192.168.34.4 0 100 0 2 я

*> 192.168.24.4 0 0 2 я

* я 192.168.1.0 1.1.1.1 0 100 0 я

* мне 192.168.123.1 2 100 0 я

*> 192.168.123.1 2 32768 я

* я 192.168.123.0 3.3.3.3 0 100 0 я

*> 0.0.0.0 0 32768 i BR1# показать IP-маршрут bgp

10.0.0.0/8 имеет переменную подсеть, 3 подсети, 3 маски

B 10. 0.0.0/8 [20/0] via 192.168.24.4, 16:36:52

0.0.0/8 [20/0] via 192.168.24.4, 16:36:52 Выше мы видим, что BR1 использует свою запись eBGP. Вот BR2:

BR2# показать IP BGP

Сеть Метрика следующего перехода LocPrf Вес Путь

* я 10.0.0.0 192.168.24.4 0 100 0 2 я

*> 192.168.34.4 0 0 2 я

* я 192.168.1.0 1.1.1.1 0 100 0 я

* я 192.168.123.1 2 100 0 я

*> 192.168.123.1 2 32768 я

* я 192.168.123.0 2.2.2.2 0 100 0 я

*> 0.0.0.0 0 32768 я BR2 # показать IP-маршрут BGP

10.0.0.0/8 имеет переменную подсеть, 3 подсети, 3 маски

B 10.0.0.0/8 [20/0] через 192.168.34.4, 16:37:16 BR2 также установил свой маршрут eBGP. Прямо сейчас у нас есть только маршрут 10.0.0.0/8, а iBGP использует BR1 в качестве точки выхода для доступа к AS 2. Было бы неплохо, если бы мы также могли использовать BR2 для некоторого трафика?

Performance Routing

Давайте настроим Performance Routing. На наших интерфейсах нам нужно установить правильную пропускную способность, так как это то, что PfR учитывает при выборе пути выхода. Также я изменяю load-interval на тридцать секунд (значение по умолчанию — пять минут), чтобы мы чаще считали статистику интерфейса:

Также я изменяю load-interval на тридцать секунд (значение по умолчанию — пять минут), чтобы мы чаще считали статистику интерфейса:

BR1(config)# интерфейс GigabitEthernet3 BR1(config-if)# пропускная способность 128 BR1(config-if)# load-interval 30

BR2(config)# интерфейс GigabitEthernet3 BR2(config-if)# пропускная способность 256 BR1(config-if)# load-interval 30

PfR требует связку ключей для аутентификации, поэтому давайте добавим ее на MC и BC:

MC, BR1 и BR2 (config)# брелок ПФР (конфиг-брелок)# ключ 1 (config-keychain-key)# key-string NETWORKLESSONS

Настроим главный контроллер. Здесь я добавляю свои граничные маршрутизаторы и устанавливаю правильные интерфейсы:

MC(config)# pfr master MC(config-pfr-mc)# бордюр 2.2.2.2 брелок PFR MC(config-pfr-mc-br)# интерфейс GigabitEthernet2 внутренний MC(config-pfr-mc-br)# интерфейс GigabitEthernet3 внешний MC(config-pfr-mc)# бордюр 3.3.3.3 брелок ПФР MC(config-pfr-mc-br)# интерфейс GigabitEthernet2 внутренний MC(config-pfr-mc-br)# interface GigabitEthernet3 external

PfR может работать довольно медленно, особенно в лаборатории. Чтобы ускорить процесс, я настроил некоторые таймеры по умолчанию:

MC(config)# pfr master MC(config-oer-mc)# удержание 90 MC(config-oer-mc)# отсрочка 90 180 90 MC(config-pfr-mc)# узнать MC(config-pfr-mc-learn)# периодический интервал 1 MC(config-pfr-mc-learn)# monitor-period 1

Pfr может выводить на консоль некоторые полезные журнальные сообщения, поэтому я хотел бы включить его:

MC(config)# pfr master MC(config-pfr-mc)# logging

На этом настройка главного контроллера завершена. Конфигурация граничных маршрутизаторов довольно проста:

Конфигурация граничных маршрутизаторов довольно проста:

Пример конфигурации для подключения устройств Cisco ASA к VPN-шлюзам — VPN-шлюз Azure

Обратная связь

Редактировать

Твиттер

Фейсбук

Эл. адрес

- Статья

- 7 минут на чтение

В этой статье представлены примеры конфигураций для подключения устройств Cisco Adaptive Security Appliance (ASA) к VPN-шлюзам Azure. Пример относится к устройствам Cisco ASA, на которых работает IKEv2 без протокола пограничного шлюза (BGP).

Обзор устройства

- Поставщик устройства: Cisco

- Модель устройства: ASA

- Целевая версия: 8.

4 и выше

4 и выше - Проверенная модель: ASA 5505

- Проверенная версия: 9.2

- Версия IKE: IKEv2

- BGP: №

- Тип шлюза VPN Azure: VPN-шлюз на основе маршрута

Примечание

Пример конфигурации подключает устройство Cisco ASA к Azure VPN-шлюз на основе маршрута. В подключении используется настраиваемая политика IPsec/IKE с параметром UsePolicyBasedTrafficSelectors , как описано в этой статье.

В примере требуется, чтобы устройства ASA использовали политику IKEv2 с конфигурациями на основе списка доступа, а не на основе VTI. Обратитесь к спецификациям поставщика вашего VPN-устройства, чтобы убедиться, что политика IKEv2 поддерживается на ваших локальных VPN-устройствах.

Требования к VPN-устройствам

VPN-шлюзы Azure используют стандартные наборы протоколов IPsec/IKE для создания VPN-туннелей Site-to-Site (S2S). Подробные параметры протокола IPsec/IKE и криптографические алгоритмы по умолчанию для VPN-шлюзов Azure см. в разделе О VPN-устройствах.

Подробные параметры протокола IPsec/IKE и криптографические алгоритмы по умолчанию для VPN-шлюзов Azure см. в разделе О VPN-устройствах.

Примечание

При желании можно указать точную комбинацию криптографических алгоритмов и стойкости ключей для конкретного соединения, как описано в разделе О требованиях к криптографии. Если вы укажете точную комбинацию алгоритмов и сильных сторон ключей, обязательно используйте соответствующие спецификации на своих VPN-устройствах.

Эта конфигурация состоит из одного VPN-туннеля S2S между VPN-шлюзом Azure и локальным VPN-устройством. При желании вы можете настроить BGP через VPN-туннель.

Пошаговые инструкции по созданию конфигураций Azure см. в разделе Настройка одного туннеля VPN.

Информация о виртуальной сети и шлюзе VPN

В этом разделе перечислены параметры для образца.

| Параметр | Значение |

|---|---|

| Префиксы виртуальных сетевых адресов | 10. 11.0.0/16 11.0.0/16 10.12.0.0/16 |

| VPN-шлюз Azure IP | Azure_Gateway_Public_IP |

| Локальные префиксы адресов | 10.51.0.0/16 10.52.0.0/16 |

| IP-адрес локального VPN-устройства | OnPrem_Device_Public_IP |

| * Виртуальная сеть BGP ASN | 65010 |

| * IP-адрес однорангового узла Azure BGP | 10.12.255.30 |

| * Локальный BGP ASN | 65050 |

| * IP-адрес локального однорангового узла BGP | 10.52.255.254 |

* Необязательный параметр только для BGP.

Политика и параметры IPsec/IKE

В следующей таблице перечислены алгоритмы и параметры IPsec/IKE, используемые в примере. Ознакомьтесь со спецификациями своего VPN-устройства, чтобы проверить алгоритмы, поддерживаемые вашими моделями VPN-устройств и версиями встроенного ПО.

| IPsec/IKEv2 | Значение |

|---|---|

| Шифрование IKEv2 | АЕС256 |

| Целостность IKEv2 | ША384 |

| Группа DH | ДХГрупп24 |

| * Шифрование IPsec | АЕС256 |

| * Целостность IPsec | ША1 |

| Группа ПФС | ПФС24 |

| QM SA Срок службы | 7200 секунд |

| Переключатель трафика | UsePolicyBasedTrafficSelectors $True |

| Общий ключ | PreSharedKey |

* На некоторых устройствах целостность IPsec должна иметь нулевое значение, если используется алгоритм шифрования IPsec AES-GCM.

Поддержка устройств ASA

Для поддержки IKEv2 требуется ASA версии 8.4 и выше.

Для поддержки группы DH и группы PFS за пределами группы 5 требуется ASA версии 9.Икс.

Для поддержки шифрования IPsec с помощью AES-GCM и целостности IPsec с SHA-256, SHA-384 или SHA-512 требуется ASA версии 9.x. Это требование поддержки относится к более новым устройствам ASA. На момент публикации модели ASA 5505, 5510, 5520, 5540, 5550 и 5580 не поддерживают эти алгоритмы. Ознакомьтесь со спецификациями своего VPN-устройства, чтобы проверить алгоритмы, поддерживаемые вашими моделями VPN-устройств и версиями встроенного ПО.

Пример конфигурации устройства

Сценарий предоставляет образец, основанный на конфигурации и параметрах, описанных в предыдущих разделах. Конфигурация туннеля S2S VPN состоит из следующих частей:

- Интерфейсы и маршруты

- Списки доступа

- Политика и параметры IKE (фаза 1 или основной режим)

- Политика и параметры IPsec (фаза 2 или быстрый режим)

- Другие параметры, такие как зажим TCP MSS

Важно

Прежде чем использовать пример сценария, выполните следующие действия. Замените значения заполнителей в сценарии параметрами устройства для вашей конфигурации.

Замените значения заполнителей в сценарии параметрами устройства для вашей конфигурации.

- Укажите конфигурацию интерфейса для внутреннего и внешнего интерфейсов.

- Определите маршруты для внутренних/частных и внешних/общедоступных сетей.

- Убедитесь, что все имена и номера политик на вашем устройстве уникальны.

- Убедитесь, что криптографические алгоритмы поддерживаются вашим устройством.

- Замените следующие значения заполнителя фактическими значениями для вашей конфигурации:

- Имя внешнего интерфейса: внешний

- Azure_Gateway_Public_IP

- OnPrem_Device_Public_IP

- IKE: Pre_Shared_Key

- Имена шлюзов виртуальной сети и локальной сети: VNetName и LNGName

- Виртуальная сеть и локальный сетевой адрес префиксы

- Собственные сетевые маски

Пример сценария

! Пример конфигурации ASA для подключения к VPN-шлюзу Azure ! ! Протестированное оборудование: ASA 5505 ! Протестированная версия: ASA версии 9.2(4) ! ! Замените следующие заполнители вашими фактическими значениями: ! - Имена интерфейсов - по умолчанию "снаружи" и "внутри" ! -

! - ! - ! - <имя виртуальной сети>* ! - * ==> LocalNetworkGateway — ресурс Azure, представляющий ! локальная сеть, указывает сетевые префиксы, общедоступный IP-адрес устройства, информацию BGP и т. д. ! - ==> Замените его частным IP-адресом, если применимо. ! - ==> Замените его соответствующими сетевыми масками. ! - ==> Замените его фактическим IP-адресом следующего перехода. ! ! (*) Должны быть уникальные имена в конфигурации устройства ! ! ==> Конфигурации интерфейса и маршрута ! ! > адрес на внешнем интерфейсе или vlan ! > на внутреннем интерфейсе или vlan; например, 10.51.0.1/24 ! > Маршрут для подключения к адресу ! ! > Пример: ! ! интерфейс Ethernet0/0 ! доступ к порту коммутатора vlan 2 ! выход ! ! интерфейс влан 1 ! имя, если внутри ! уровень безопасности 100 ! ip-адрес ! выход ! ! интерфейс влан 2 ! имя если снаружи ! уровень безопасности 0 ! ip-адрес ! выход ! ! маршрут снаружи 0. 0.0.0 0.0.0.0

1 ! ! ==> Списки доступа ! ! > Большинство брандмауэров по умолчанию блокируют весь трафик. Создавайте списки доступа к ! (1) Разрешить туннели S2S VPN между ASA и общедоступным IP-адресом шлюза Azure. ! (2) Создать селекторы трафика как часть политики или предложения IPsec. ! список доступа external_access_in расширенное разрешение IP-хост хост ! ! > Группа объектов, состоящая из всех префиксов виртуальной сети (например, 10.11.0.0/16 и ! 10.12.0.0/16) ! сеть группы объектов Azure- описание виртуальной сети Azure префиксы сетевой объект 10.11.0.0 255.255.0.0 сетевой объект 10.12.0.0 255.255.0.0 выход ! ! > Группа объектов, соответствующая префиксам . ! Например, 10.51.0.0/16 и 10.52.0.0/16. Обратите внимание, что LNG = «шлюз локальной сети». ! В сетевом ресурсе Azure локальный сетевой шлюз определяет локальную ! свойства сети (префиксы адресов, IP-адрес устройства VPN, ASN BGP и т. д.) ! сеть объектной группы

описание Префиксы локальной сети сетевой объект 10.51.0.0 255.255.0.0 сетевой объект 10.52.0.0 255.255.0.0 выход ! ! > Укажите список доступа между виртуальной сетью Azure и вашей локальной сетью. ! Этот список доступа определяет селекторы трафика IPsec SA. ! список доступа Azure- -acl расширенное разрешение IP-группа объектов объектная группа Azure- ! ! > Не требуется NAT между локальной сетью и виртуальной сетью Azure. ! nat (внутри, снаружи) источник static назначение static Azure- Azure- ! ! ==> Конфигурация IKEv2 ! ! > Общая конфигурация IKEv2 — включить IKEv2 для VPN ! Атрибуты групповой политики DfltGrpPolicy vpn-туннель-протокол ikev1 ikev2 выход ! криптографический адрес идентификации isakmp крипто ikev2 включить снаружи ! ! > Определите политику IKEv2 Phase 1/Main Mode ! - Убедитесь, что номер полиса не используется ! - целостность и prf должны быть одинаковыми ! - Для группы DH 14 и выше требуется ASA версии 9. .Икс. ! крипто ikev2 политика 1 шифрование aes-256 целостность sha384 прф ша384 группа 24 время жизни секунд 86400 выход ! ! > Установите тип подключения и общий ключ ! группа туннелей

тип ipsec-l2l группа туннеля ipsec-атрибуты Предварительный общий ключ удаленной аутентификации ikev2 Предварительный общий ключ локальной аутентификации ikev2 выход ! ! ==> Конфигурация IPsec ! ! > Предложение IKEv2 Phase 2/Quick Mode ! - Для AES-GCM и SHA-2 требуется ASA версии 9..x на более новых моделях ASA. КАК ! 5505, 5510, 5520, 5540, 5550, 5580 не поддерживаются. ! - Целостность ESP должна быть нулевой, если AES-GCM настроен как шифрование ESP. ! крипто ipsec ikev2 ipsec-предложение AES-256 протокол шифрования esp aes-256 целостность протокола esp sha-1 выход ! ! > Установить список доступа и селекторы трафика, PFS, предложение IPsec, время жизни SA ! — В этом образце в качестве имени криптокарты используется «Azure- -map». ! - ASA поддерживает только одну криптокарту на интерфейс, если у вас уже есть ! существующую криптокарту, назначенную вашему внешнему интерфейсу, вы должны использовать ! то же имя криптокарты, но с другим порядковым номером для ! эта политика ! - политика «соответствие адреса» использует список доступа «Azure-

-acl», определенный ! ранее ! - "ipsec-proposal" использует предложение "AES-256", определенное ранее ! - Для групп PFS 14 и выше требуется ASA версии 9..Икс. ! crypto map Azure- -map 1 соответствует адресу Azure- -acl криптографическая карта Azure- -map 1 set pfs group24 криптографическая карта Azure- -map 1 задает узел crypto map Azure- -map 1 set ikev2 ipsec-proposal AES-256 криптографическая карта Azure- -map 1 устанавливает время жизни ассоциации безопасности, секунд 7200 crypto map Интерфейс Azure- -map снаружи ! ! ==> Установите TCP MSS на 1350 ! подключение sysopt tcpmss 1350 !

Простые команды отладки

Используйте следующие команды ASA для целей отладки:

Показать ассоциацию безопасности IPsec или IKE (SA):

показать крипто ipsec sa показать крипто ikev2 sa

Вход в режим отладки:

отлаживать криптографическую платформу ikev2 <уровень> отлаживать криптографический протокол ikev2 <уровень>

Команды

debugмогут генерировать значительный вывод на консоли.

PfR узнает о потоках с высокой пропускной способностью и/или задержкой. Поток, который PfR хочет оптимизировать, называется классом трафика . Список со всеми классами трафика называется контролируемым списком классов трафика (MTC) 9.0025 .

PfR узнает о потоках с высокой пропускной способностью и/или задержкой. Поток, который PfR хочет оптимизировать, называется классом трафика . Список со всеми классами трафика называется контролируемым списком классов трафика (MTC) 9.0025 .

1.1.1 источник обновления Loopback0

сосед 1.1.1.1 сам-следующий переход

сосед 3.3.3.3 удаленный-как 1

сосед 3.3.3.3 источник обновления Loopback0

сосед 192.168.24.4 удаленный-как 2

!

конец

1.1.1 источник обновления Loopback0

сосед 1.1.1.1 сам-следующий переход

сосед 3.3.3.3 удаленный-как 1

сосед 3.3.3.3 источник обновления Loopback0

сосед 192.168.24.4 удаленный-как 2

!

конец  255.0

!

IP-маршрут 0.0.0.0 0.0.0.0 192.168.1.1

!

конец

255.0

!

IP-маршрут 0.0.0.0 0.0.0.0 192.168.1.1

!

конец  168.1.0 0.0.0.255 площадь 0

сеть 192.168.123.0 0.0.0.255 область 0

!

маршрутизатор бгп 1

сеть 192.168.1.0

сосед 2.2.2.2 удаленный-как 1

сосед 2.2.2.2 источник обновления Loopback0

сосед 3.3.3.3 удаленный-как 1

сосед 3.3.3.3 источник обновления Loopback0

!

end

168.1.0 0.0.0.255 площадь 0

сеть 192.168.123.0 0.0.0.255 область 0

!

маршрутизатор бгп 1

сеть 192.168.1.0

сосед 2.2.2.2 удаленный-как 1

сосед 2.2.2.2 источник обновления Loopback0

сосед 3.3.3.3 удаленный-как 1

сосед 3.3.3.3 источник обновления Loopback0

!

end  0.0.0 3.3.3.3 0 100 0 2 я

*>я 2.2.2.2 0 100 0 2 я

* мне 192.168.1.0 3.3.3.3 2 100 0 я

* я 2.2.2.2 2 100 0 я

*> 0.0.0.0 0 32768 я

г я 192.168.123.0 3.3.3.3 0 100 0 я

r>i 2.2.2.2 0 100 0 i

0.0.0 3.3.3.3 0 100 0 2 я

*>я 2.2.2.2 0 100 0 2 я

* мне 192.168.1.0 3.3.3.3 2 100 0 я

* я 2.2.2.2 2 100 0 я

*> 0.0.0.0 0 32768 я

г я 192.168.123.0 3.3.3.3 0 100 0 я

r>i 2.2.2.2 0 100 0 i  0.0.0/8 [20/0] via 192.168.24.4, 16:36:52

0.0.0/8 [20/0] via 192.168.24.4, 16:36:52  2 брелок PFR

MC(config-pfr-mc-br)# интерфейс GigabitEthernet2 внутренний

MC(config-pfr-mc-br)# интерфейс GigabitEthernet3 внешний

MC(config-pfr-mc)# бордюр 3.3.3.3 брелок ПФР

MC(config-pfr-mc-br)# интерфейс GigabitEthernet2 внутренний

MC(config-pfr-mc-br)# interface GigabitEthernet3 external

2 брелок PFR

MC(config-pfr-mc-br)# интерфейс GigabitEthernet2 внутренний

MC(config-pfr-mc-br)# интерфейс GigabitEthernet3 внешний

MC(config-pfr-mc)# бордюр 3.3.3.3 брелок ПФР

MC(config-pfr-mc-br)# интерфейс GigabitEthernet2 внутренний

MC(config-pfr-mc-br)# interface GigabitEthernet3 external  4 и выше

4 и выше  2(4)

!

! Замените следующие заполнители вашими фактическими значениями:

! - Имена интерфейсов - по умолчанию "снаружи" и "внутри"

! -

2(4)

!

! Замените следующие заполнители вашими фактическими значениями:

! - Имена интерфейсов - по умолчанию "снаружи" и "внутри"

! -  0.0.0 0.0.0.0

0.0.0 0.0.0.0  д.)

!

сеть объектной группы

д.)

!

сеть объектной группы  .Икс.

!

крипто ikev2 политика 1

шифрование aes-256

целостность sha384

прф ша384

группа 24

время жизни секунд 86400

выход

!

! > Установите тип подключения и общий ключ

!

группа туннелей

.Икс.

!

крипто ikev2 политика 1

шифрование aes-256

целостность sha384

прф ша384

группа 24

время жизни секунд 86400

выход

!

! > Установите тип подключения и общий ключ

!

группа туннелей  ! - ASA поддерживает только одну криптокарту на интерфейс, если у вас уже есть

! существующую криптокарту, назначенную вашему внешнему интерфейсу, вы должны использовать

! то же имя криптокарты, но с другим порядковым номером для

! эта политика

! - политика «соответствие адреса» использует список доступа «Azure-

! - ASA поддерживает только одну криптокарту на интерфейс, если у вас уже есть

! существующую криптокарту, назначенную вашему внешнему интерфейсу, вы должны использовать

! то же имя криптокарты, но с другим порядковым номером для

! эта политика

! - политика «соответствие адреса» использует список доступа «Azure-